デジタル証明書(Digital Certificate)は、公開鍵とその所有者情報をひとまとめにし、信頼された認証局の署名で真正性を担保する“電子の身分証”です。 中身を一言でいうと、公開鍵とその持ち主の情報をひとまとめにし、それが正しいことを第三者(認証局:CA)が電子署名で保証したデータです。

公開鍵と秘密鍵で第三者への漏洩を防げても、やり取りの相手が“本物”かを確かめない限り安全にはなりません。

本稿では、デジタル証明書がなぜ必要になったのか、どのような仕組みで動いているのか、そして半導体・組み込みの現場でどう活かすのかを、技術コラムとしてまとめて記載します。

- 欧州のサイバーレジリエンス法(CRA)でも対象製品のセキュリティ要件として証明書管理が言及されており、量産前からライフサイクル設計が求められます。

(1) デジタル証明書とは何か

デジタル証明書(Digital Certificate)は、ネットワーク上で「この相手は本物です」と証明するための電子的な身分証明書です。 中には、次のような情報が入っています。

- その相手の公開鍵

- 公開鍵の持ち主に関する情報(ドメイン名、組織名、所在地など)

- 証明書の有効期限

- 証明書を発行した認証局(CA:Certificate Authority)の情報

- 認証局による電子署名

ここで重要なのは、公開鍵と「誰の鍵か」という情報が、第三者によって保証されているという点です。 この「第三者」が認証局であり、その仕組み全体を公開鍵基盤(PKI:Public Key Infrastructure)と呼びます。

以降では本文の流れの中で、必要な用語をその都度短く説明します。

- 公開鍵暗号:公開鍵暗号では、受信者の公開鍵で暗号化し、受信者の秘密鍵で復号します。逆に送信者の秘密鍵で“署名”し、公開鍵で検証します。

- 電子署名: 秘密鍵でデータに署名し、公開鍵で検証することで、「誰が作ったか」「途中で改ざんされていないか」を確認できる仕組みです。

- 認証局(CA:Certificate Authority): 「この公開鍵は確かにこの組織のものです」と保証する、信頼された第三者機関です。

以上を組み合わせ、公開鍵の持ち主を第三者が検証可能にするのがデジタル証明書です。

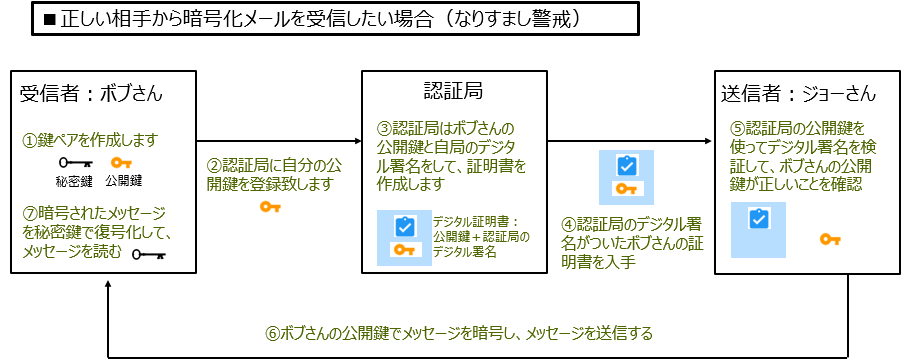

デジタル証明書を活用したメッセージやりとりの流れ

(2) なぜデジタル証明書が必要になったのか

2-1. インターネットは「相手の顔が見えない」

Webは匿名性が高く、攻撃者が本物そっくりのサイトや通信相手を装えます。 URLさえ知っていれば、誰でも本物そっくりのサイトを作ることができます。

その結果、次のような攻撃が現実的な脅威になります。

- フィッシングサイト:銀行やECサイトを装い、ID・パスワードやカード情報を盗む

- 中間者攻撃(MITM):通信の途中に割り込み、データを盗聴・改ざんする

これらの根本原因は、「相手が本物かどうかを確認する手段がない」ことです。

2-2. 暗号化だけでは不十分な理由

公開鍵暗号を使えば、通信内容を暗号化して盗聴から守ることはできます。 しかし、暗号化しても“相手の正体”は保証されません。

「その公開鍵は、本当に接続したい相手のものなのか?」

攻撃者が「私は○○銀行です。この公開鍵を使ってください」と偽の公開鍵を渡してきた場合、 ユーザーは攻撃者に向かって暗号化しているだけになってしまいます。

ここで必要になるのが、「この公開鍵は、確かに○○銀行のものです」と保証してくれる第三者です。 この役割を担うのが認証局(CA)であり、その保証を形にしたものがデジタル証明書です。

公開鍵と所有者の結びつきを第三者が保証するのが証明書、その運用の枠組みがPKIです。

(3) デジタル証明書の仕組み

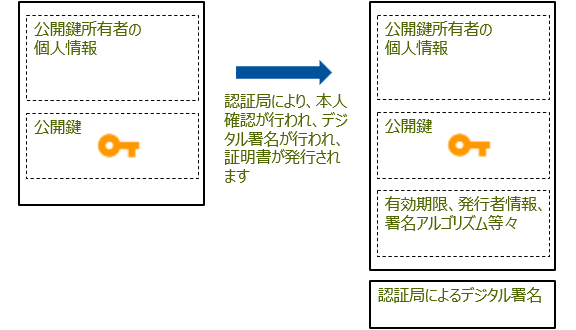

デジタル証明書の仕組み:「公開鍵+身元情報+第三者の署名」のセットになります。

3-1. 証明書の構成要素

一般的なX.509形式のデジタル証明書には、次の情報が含まれます。

- 公開鍵

- 所有者情報(例:www.example.com、組織名、国名など)

- 発行者(認証局)の情報

- 有効期限(いつからいつまで有効か)

- シリアル番号やバージョン

- 発行者による電子署名

この電子署名により、証明書の内容が1ビットでも改ざんされると検証に失敗し、改ざんを検知できます。

3-2. 認証局(CA)と証明書チェーン

認証局(CA)は、証明書の申請者が本物かどうかを審査※し、問題なければ証明書を発行します。 CAは自分の秘密鍵で証明書に署名し、その署名を(申請者が公開鍵で)検証することで証明書の正当性を確認できます。

- (サーバー側が、公開鍵と秘密鍵のペアを生成します。その後、決められたフォーマットで認証局に公開鍵や識別情報を送付し、審査がなされます)

PKIでは、次のような証明書チェーン(信頼の連鎖)が構成されます。

- ルートCA証明書(OSやブラウザにあらかじめインストールされている)

ルート証明書は、認証局のなかでも最上位の機関であるルート認証局が、自身に対して発行する証明書のことです。認証局は大きく、ルート認証局と中間認証局の2種類に分かれます。そのうちルート認証局が自身を信頼できる機関であると証明するのがルート証明書です。 - 中間CA証明書

中間証明書は、ルート認証局が中間認証局の正当性を証明するためのものです。中間認証局はルート認証局と違って自身の正当性を自分では証明できません。そのため、上位の認証局であるルート認証局に「中間証明書」と呼ばれる証明書を発行してもらいます。 - サーバー証明書(公開鍵+所有者情報)

ブラウザやOSは、このチェーンをたどり、最終的に自分が信頼しているルートCAに到達できれば、 「このサーバー証明書は信頼できる」と判断します。

3-3. 通信での活用(HTTPSの例)

HTTPS(HTTP over TLS)では、デジタル証明書は次のように使われます。

1. クライアント(ブラウザ)がサーバーに接続

2. サーバーが自分のサーバー証明書を送信

3. クライアントが証明書を検証

- 認証局の署名が正しいか

- 有効期限内か

- アクセスしているドメイン名と一致しているか

4. 問題なければ、そのサーバーの公開鍵を使ってセッション鍵(対称鍵)を安全に共有

5. 以降の通信はセッション鍵を使った対称暗号で暗号化される

この流れにより、「相手が本物である」ことと「通信内容が暗号化されている」ことが同時に保証されます。

公開鍵デジタル証明書の発行

(4) デジタル証明書の利点と欠点

4-1. 利点

HTTPS(HTTP over TLS)では、デジタル証明書は次のように使われます。

① なりすまし防止 証明書により、「この公開鍵は確かにこのドメイン/組織のものです」と認証局が保証します。 そのため、偽サイトが本物のふりをすることが難しくなります。

② 改ざん検知 証明書自体が電子署名で保護されており、内容が改ざんされると署名検証に失敗します。 また、TLS通信ではメッセージ認証コードやAEAD方式により、通信データの改ざんも検知できます。

③ 機密性の確保 TLSにより通信内容が暗号化され、盗聴を防止できます。

④ 否認防止(用途によって) 電子署名付きの証明書と署名を組み合わせることで、「誰が送信したか」を後から証明できる場合があります。

4-2. 欠点・運用上の課題

① コストと運用負荷 商用CAから証明書を取得する場合、費用が発生します。また、証明書の配布・更新・失効管理には運用コストがかかります。

② 有効期限管理 証明書には有効期限があり、更新を忘れるとブラウザに警告が表示され、 サービス停止や信頼低下につながります。

③ CAへの依存 PKI全体の信頼性はCAに依存しており、CAが攻撃されたり誤発行を行った場合、その影響は広範囲に及びます。

④ 大規模環境での管理の難しさ 端末数や拠点が増えると、証明書の配布・更新・失効管理が複雑になり、 失効忘れや設定漏れが発生しやすくなります。

(5) 半導体・組み込み向けの視点 ― 鍵をどこに置くか

組み込みでは“鍵の置き場”が肝心です。

フラッシュ格納の鍵は、物理解析やデバッグポート経由で読み出される恐れがあります。

IoT機器や組み込み機器でも、クラウド接続やリモート更新が当たり前になり、 デバイス自身が本物であることを証明するための「デバイス証明書」が重要になっています。

しかし、秘密鍵をそのままフラッシュメモリに保存すると、次のようなリスクがあります。

- JTAG/SWD経由の読み出しや物理解析で秘密鍵が流出する

- 模造品が正規品としてクラウドへ接続できてしまう

つまり、「証明書を入れたから安心」ではなく、秘密鍵をどこに、どう守るかが本質的な課題になります。

セキュアエレメント ― 鍵を外に出さない小さな金庫

セキュアエレメント(Secure Element)は、秘密鍵を外部に一切出さず、内部で暗号処理や署名処理を行う専用チップです。

- 秘密鍵はチップ外に出ない

- 耐タンパー性が高く、物理攻撃に強い

- デバイス証明書と鍵を安全に格納できる

デバイス側のソフトウェアは、「このデータに署名してほしい」とセキュアエレメントに依頼するだけで、 秘密鍵そのものを見ることはありません。 これにより、デバイス証明書を用いたクラウド認証を、安全に実現できます。

TPM ― プラットフォーム全体の「信頼の根」

TPM(Trusted Platform Module)は、PCや産業機器向けに広く使われるセキュリティチップです。

- 鍵や証明書の安全な保管

- ブートプロセスの検証(Secure Boot)

- プラットフォームの状態を測定・記録

組み込みLinux機器などでは、TPMにデバイス証明書を格納し、 TLSクライアント認証に利用することで、デバイス単位の強固な認証と、OSレベルの信頼性検証を両立できます。

HSM ― 製造ラインとCAを支える「裏方の主役」

HSM(Hardware Security Module)は、大量の鍵や証明書を安全に生成・保管し、高速に暗号処理を行う専用ハードウェアです。 主にサーバー側・製造側で利用されます。

- 認証局(CA)の秘密鍵管理

- 大量のデバイス証明書の発行

- 製造ラインでの鍵書き込み

工場でHSMを使って鍵と証明書を生成し、それをセキュアエレメントやTPMに書き込んで出荷することで、 サプライチェーン全体で一貫したセキュリティレベルを確保できます。

まとめ 「証明書を入れる」から一歩先へ

デジタル証明書は、インターネットや組み込み機器の世界で、「相手が本物であることを証明し、通信を安全にするための基盤技術」です。

- なぜ必要になったか: インターネットの匿名性と、なりすまし・中間者攻撃という現実的な脅威に対して、 公開鍵暗号だけでは「誰と通信しているか」を保証できないから。

- どのような仕組みか: 公開鍵と所有者情報をひとまとめにし、認証局が電子署名で保証する。 クライアントは証明書チェーンを検証し、「この公開鍵は信頼できる」と判断する。

- 利点: なりすまし防止、改ざん検知、機密性の確保、場合によっては否認防止も実現できる。

- 欠点: コスト、運用負荷、有効期限管理、CAへの依存、大規模管理の難しさがつきまとう。

半導体・組み込みの現場では、ここにさらに「鍵をどこに置くか」「どうやって製造ラインからクラウドまで一貫して守るか」という視点が加わります。 セキュアエレメント、TPM、HSMといったハードウェアと組み合わせることで、 デジタル証明書は単なる「設定項目」から、製品の信頼性とブランドを支えるコア技術へと変わっていきます。

「証明書を入れてください」と言われたときに、 その裏側にある信頼モデルと鍵のライフサイクルまでイメージできるかどうかが、 これからの組み込みエンジニアの差になっていくのかもしれません。

鍵の置き場と、証明書を誰がどのように発行・更新・失効させるかという運用設計は、組み込み・通信システムのセキュリティを支える基盤です。これらを最初期から設計に織り込むことが、製品の信頼性と長期運用を左右します。